来源:小编 更新:2024-11-14 04:28:43

用手机看

在计算机安全领域,返回导向编程(Return-Oriented Programming,简称ROP)是一种高级的攻击技术,它能够绕过现代操作系统的各种防御机制,如内存不可执行(NX)和代码签名等。本文将深入探讨ROP的原理、技术细节以及在实际应用中的重要性。

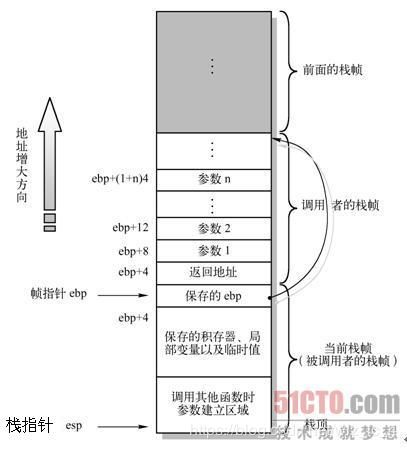

在现代操作系统中,为了提高安全性,通常会对内存进行保护,例如设置内存页的权限,使得数据段不可执行。然而,ROP技术正是利用了这一点,通过在栈上构造一系列的gadget,使得程序在执行过程中跳转到这些gadget,从而绕过内存保护机制。

实施ROP攻击通常包括以下步骤:

构造ROP链:将找到的gadget按照一定的顺序连接起来,形成一个ROP链。

控制执行流程:通过ROP链控制程序的执行流程,执行攻击者想要的指令。

寻找gadget是实施ROP攻击的第一步。通常,攻击者会使用工具(如ROPgadget)来扫描目标程序,寻找可用的gadget。这些gadget可以是系统库函数中的指令序列,也可以是程序自身中的指令序列。

构造ROP链是ROP攻击的核心。攻击者需要根据目标程序的具体情况,选择合适的gadget,并按照一定的顺序连接起来。这个过程需要攻击者对目标程序有深入的了解,以及对gadget的熟练运用。

通过构造好的ROP链,攻击者可以控制程序的执行流程。例如,攻击者可以修改寄存器的值,调用系统函数,或者执行任意代码。这个过程使得攻击者能够绕过各种安全机制,实现攻击目的。

ROP攻击在实际应用中非常广泛,包括但不限于以下场景:

绕过NX保护:通过ROP技术,攻击者可以在NX保护的内存上执行代码。

执行任意代码:攻击者可以执行任意指令,从而实现攻击目的。

提权攻击:攻击者可以通过ROP技术获取更高的权限,从而控制整个系统。

为了防止ROP攻击,操作系统和应用程序可以采取以下防御措施:

控制流完整性(CFI):通过在函数调用前后插入特定的指令,防止攻击者修改控制流。

地址空间布局随机化(ASLR):通过随机化程序的内存布局,使得攻击者难以预测gadget的位置。

堆栈保护:通过在堆栈上添加保护机制,如堆栈守卫(stack canaries),防止攻击者修改栈上的数据。

ROP是一种强大的攻击技术,它能够绕过现代操作系统的各种防御机制。了解ROP的原理、技术细节以及防御措施,对于计算机安全领域的研究人员来说至关重要。通过本文的介绍,希望读者能够对ROP有更深入的理解,并在实际工作中更好地应对此类攻击。